新的Darcula网络钓鱼服务通过iMessage针对iPhone用户

一个名为“Darcula”的新网络钓鱼即服务(PhaaS)使用20,000个域名来欺骗品牌,并窃取100多个国家的Android和iPhone用户的凭据。

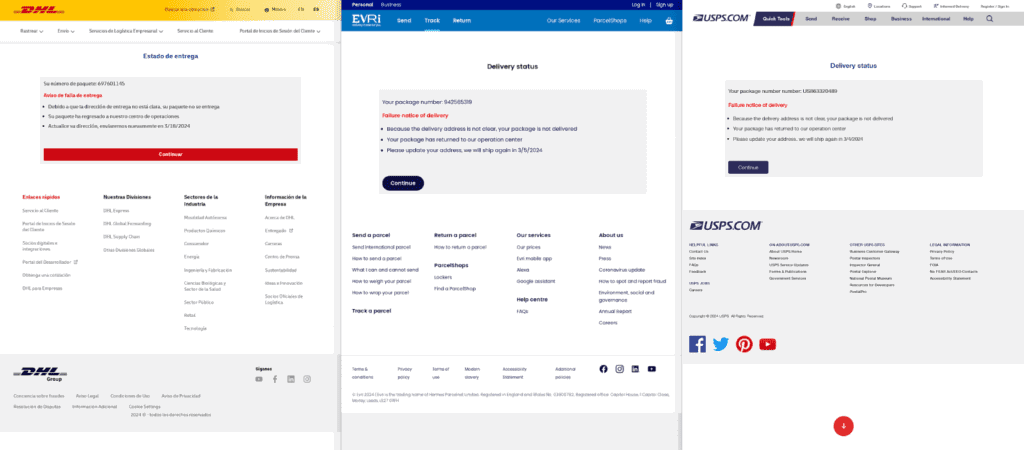

Darcula一直被用来对付各种服务和组织,从邮政、金融、政府、税务部门到电信、航空公司、公用事业,为欺诈者提供200多个模板供选择。

使该服务脱颖而出的一点是,它使用富通信服务(RCS)协议进行谷歌消息和iMessage,而不是短信来发送网络钓鱼消息。

Darcula网络钓鱼服务

Darcula于去年夏天由安全研究员Oshri Kalfon首次记录,但Netcraft分析师报告说,该平台在网络犯罪领域越来越受欢迎,最近被用于几个备受瞩目的案件。

“在过去的一年里,Darcula平台被用于许多备受瞩目的网络钓鱼攻击,包括英国苹果和安卓设备上收到的消息,以及在Reddit的/r/钓鱼上的许多帖子中强调的冒充美国邮政服务(USPS)的包裹诈骗。”-Netcraft

与传统的网络钓鱼方法不同,Darcula采用JavaScript、React、Docker和Harbor等现代技术,无需客户端重新安装网络钓鱼套件即可持续更新和添加新功能。

网络钓鱼工具包提供了200个网络钓鱼模板,冒充100多个国家的品牌和组织。登陆页面是高质量的,并使用正确的本地语言、徽标和内容。

欺诈者选择一个品牌来冒充并运行一个设置脚本,该脚本将相应的网络钓鱼网站及其管理仪表板直接安装到Docker环境中。

该系统使用开源容器注册表Harbor来托管Docker映像,而网络钓鱼网站则使用React开发。

研究人员表示,Darcula服务通常使用“.top”和“.com”顶级域名来托管用于网络钓鱼攻击的目的注册域名,而其中大约三分之一由Cloudflare支持。

Netcraft在11,000个IP地址上映射了20,000个Darcula域,每天添加120个新域。

放弃短信

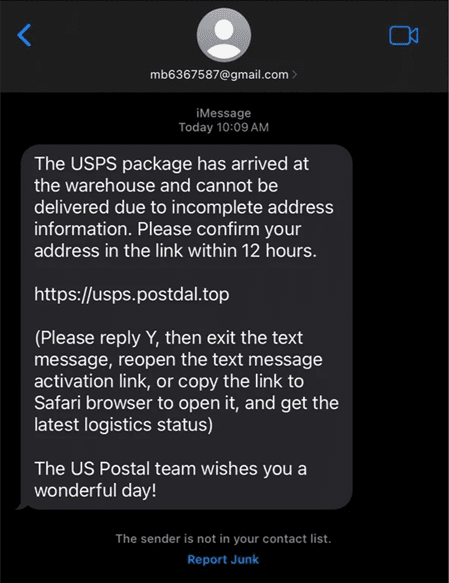

Darcula与传统的基于短信的策略不同,而是利用RCS(Android)和iMessage(iOS)向受害者发送带有网络钓鱼URL链接的消息。

这样做的好处是,收件人更有可能认为通信是合法的,相信短信中没有的额外保护措施。

此外,由于RCS和iMessage支持端到端加密,因此不可能根据其内容拦截和阻止网络钓鱼消息。

Netcraft评论说,最近旨在通过阻止可疑消息来遏制基于短信的网络犯罪的全球立法努力可能会将PhaaS平台推向RCS和iMessage等替代协议。

然而,这些协议有自己的一套限制,网络犯罪分子必须克服这些限制。

例如,苹果禁止向多个收件人发送大量消息的帐户,谷歌最近实施了一项限制,阻止植根的安卓设备发送或接收RCS消息。

.png)

网络犯罪分子试图通过创建多个Apple ID并使用设备农场从每台设备发送少量消息来覆盖这些限制。

一个更具挑战性的障碍是iMessage中的保护措施,该保护措施仅允许收件人在回复消息后单击URL链接。

为了绕过这个措施,网络钓鱼消息指示收件人用“Y”或“1”回复,然后重新打开消息以按照链接操作。这个过程可能会产生摩擦,从而降低网络钓鱼攻击的有效性。

用户应怀疑地对待所有传入的消息,敦促他们点击URL,特别是在发件人无法被识别的情况下。无论平台或应用程序如何,网络钓鱼威胁行为者都会继续尝试新的交付方法。

Netcraft研究人员还建议注意语法不准确、拼写错误、过于有吸引力的报价或紧急行动呼吁。