《macOS 信息窃取器 Atomic 添加后门,实现持续性攻击》

恶意软件分析师发现了一种新的 Atomic macOS 信息窃取器版本(也称为“AMOS”),它带有后门,使攻击者能够持续访问受感染的系统。

新组件允许执行任意远程命令,能够在重启后存活,并允许无限期地维持对受感染主机的控制。

MacPaw 网络安全部门 Moonlock 在独立研究员 g0njxa 的提示下,分析了 Atomic 恶意软件中的后门,g0njxa 是信息窃取器活动的密切观察者。

《AMOS 恶意软件活动已波及 120 多个国家,美国、法国、意大利、英国和加拿大是最受影响的地区》,研究人员表示。

“被后门化的 Atomic macOS Stealer 版本现在有可能获取全球成千上万台 Mac 设备的完全访问权限。”

来源:Moonlock

原子窃贼的演变

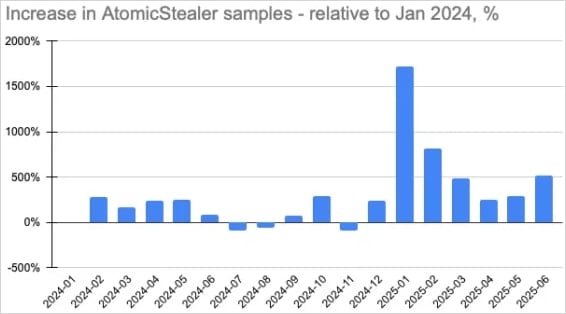

原子窃贼首次于 2023 年 4 月被记录,是一种以恶意软件即服务(MaaS)形式在 Telegram 频道上推广的运营,每月订阅费高达 1000 美元。它针对 macOS 文件、加密货币扩展和存储在网页浏览器中的用户密码。

2023 年 11 月,它支持了“ClearFake”活动首次扩展到 macOS,而 2024 年 9 月,它被网络安全组织“马可波罗”在一场大规模活动中发现,该组织将其部署在苹果电脑上。

Moonlock 报告称,原子窃贼最近已从像破解软件网站这样的广泛传播渠道转向针对加密货币所有者和自由职业者的针对性钓鱼攻击,以及针对自由职业者的工作面试邀请。

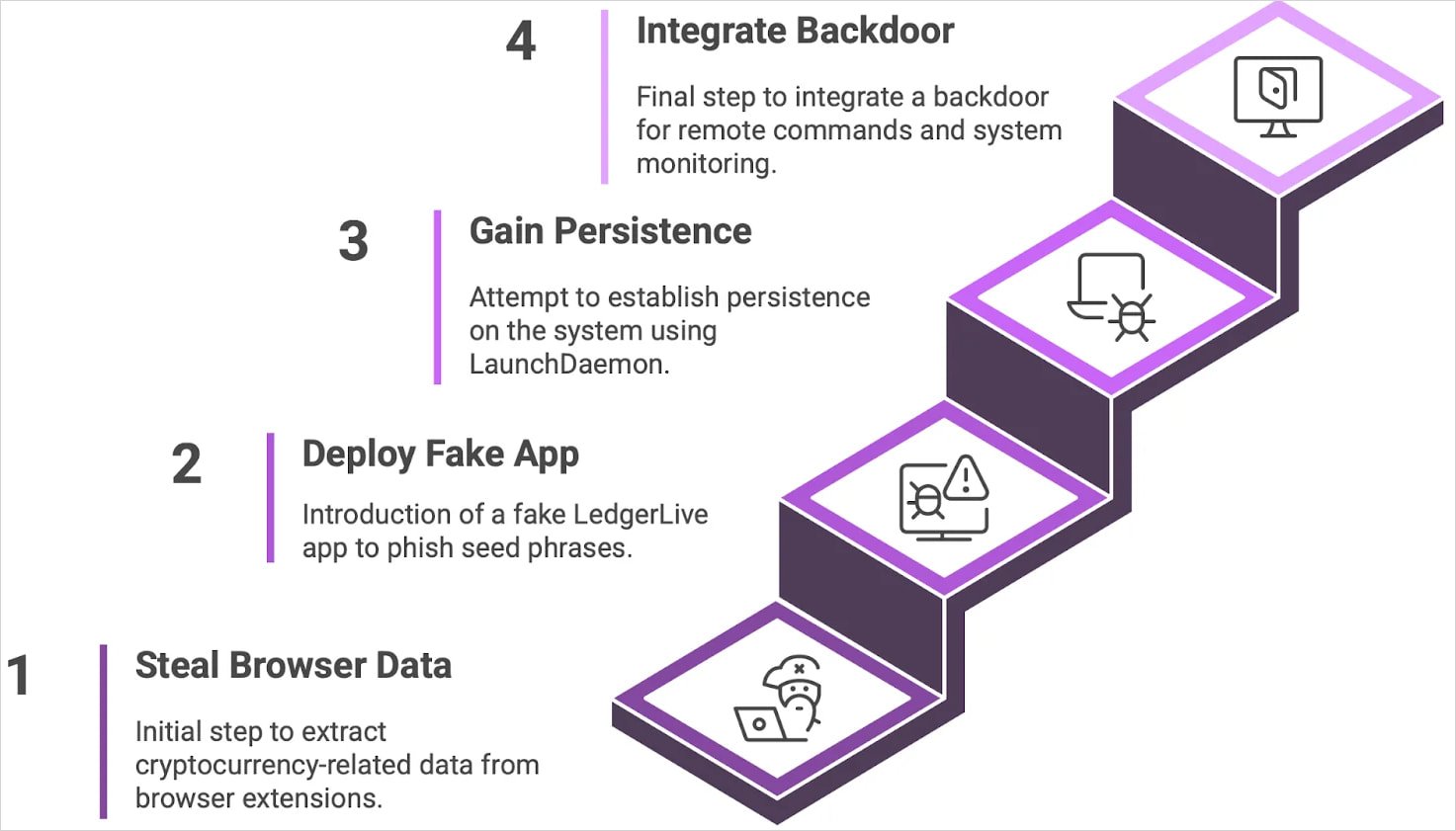

分析出的恶意软件版本包含内置后门,利用 LaunchDaemons 在 macOS 上实现重启后存活,基于 ID 的受害者追踪以及新的命令与控制基础设施。

来源:Moonlock

通往您 Mac 的后门

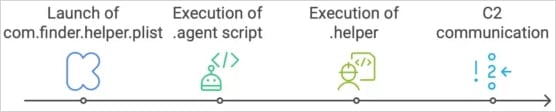

核心后门可执行文件是一个名为’.helper’的二进制文件,研究人员表示,该文件在感染后作为隐藏文件下载并保存在受害者的家目录中。

一个名为’.agent’的持久性包装脚本(同样隐藏)作为已登录用户循环运行’.helper’,而通过 AppleScript 安装的 LaunchDaemon(com.finder.helper)确保’.agent’在系统启动时执行。

此操作使用在初始感染阶段以虚假借口窃取的用户密码以提升权限执行。然后恶意软件可以执行命令并更改 LaunchDaemon PLIST 的所有权为’root:wheel’(macOS 上的超级用户级别)。

来源:Moonlock

该后门允许攻击者远程执行命令、记录按键、引入额外有效载荷或探索横向移动潜力。

为了逃避检测,该后门使用’system_profiler’检查沙盒或虚拟机环境,并具有字符串混淆功能。

Atomic 恶意软件的发展表明,macOS 用户正成为越来越有吸引力的目标,针对他们的恶意活动也日益复杂。