新攻击使用MSC文件和Windows XSS缺陷来破坏网络

一种被称为“GrimResource”的新型命令执行技术使用专门制作的MSC(微软保存控制台)和未修补的Windows XSS缺陷,通过微软管理控制台执行代码。

2022年7月,微软在Office中默认禁用宏,导致威胁行为者在网络钓鱼攻击中尝试新的文件类型。攻击者首先切换到ISO映像和受密码保护的ZIP文件,因为文件类型没有正确地将网络标记(MoTW)标志传播到提取的文件。

在微软在ISO文件中解决了这个问题,并且7-Zip添加了传播MoTW标志的选项后,攻击者被迫切换到新的附件,如Windows快捷方式和OneNote文件。

攻击者现已切换到新的文件类型Windows MSC(.msc)文件,这些文件在微软管理控制台(MMC)中用于管理操作系统的各个方面或创建常用访问工具的自定义视图。

韩国网络安全公司Genian此前报告了滥用MSC文件来部署恶意软件的事件。在这项研究的激励下,Elastic团队发现了一种分发MSC文件和滥用apds.dll中旧但未修补的Windows XSS缺陷来部署Cobalt Strike的新技术。

Elastic发现了一个样本(“sccm-updater.msc”)最近于2024年6月6日上传到VirusTotal,它利用了GrimResource,因此该技术在野外被积极利用。更糟糕的是,VirusTotal上没有防病毒引擎将其标记为恶意。

虽然这项活动正在使用该技术部署Cobalt Strike以初始访问网络,但它也可以用于执行其他命令。

研究人员向Bleepingcomputer证实,在最新版本的Windows 11中,XSS缺陷仍未修补。

GrimResource如何运作

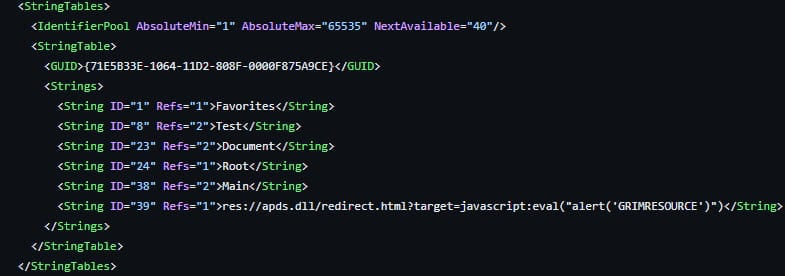

GrimResource攻击始于一个恶意MSC文件,该文件试图利用“apds.dll”库中基于DOM的旧跨站点脚本(XSS)缺陷,该漏洞允许通过精心制作的URL执行任意JavaScript。

该漏洞于2018年10月向Adobe和微软报告,在两者都进行调查时,微软确定该案例不符合立即修复的标准。

截至2019年3月,XSS缺陷仍未修补,目前还不清楚它是否得到了解决。BleepingComputer联系了微软,确认他们是否修补了该缺陷,但没有立即发表评论。

攻击者分发的恶意MSC文件在StringTable部分包含对易受攻击的APDS资源的引用,因此当目标打开它时,MMC会处理它,并在“mmc.exe”的上下文中触发JS执行。

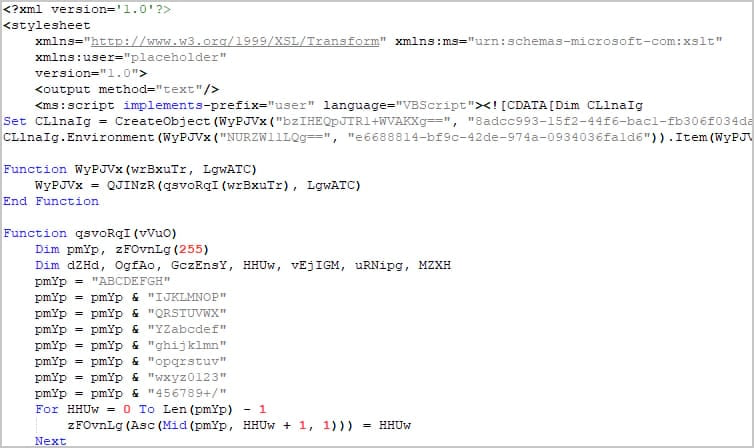

Elastic解释说,XSS缺陷可以与“DotNetToJScript”技术相结合来执行任意。通过JavaScript引擎的NET代码,绕过任何安全措施。

检查的示例使用“transformNode”混淆来逃避ActiveX警告,而JS代码重建了使用DotNetToJScript加载的VBScript。名为“PASTALOADER”的NET组件。

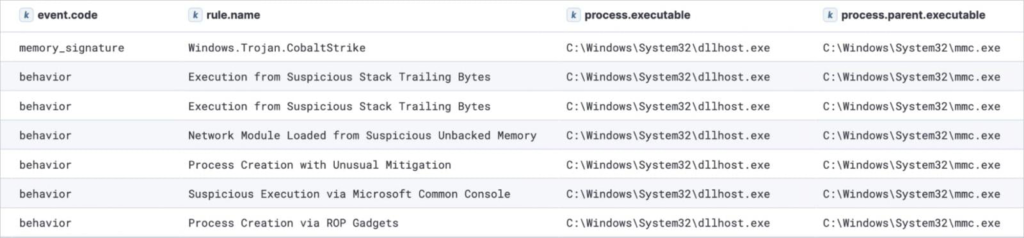

PASTALOADER从VBScript设置的环境变量中检索Cobalt Strike有效负载,生成“dllhost.exe”的新实例,并使用“DirtyCLR”技术与函数解钩和间接系统调用相结合进行注入。

弹性研究员Samir Bousseaden分享了GrimResource对X的攻击演示。

停止GrimResource

一般来说,建议系统管理员注意以下情况:

- 涉及由mmc.exe调用的apds.dll的文件操作。

- 通过MCC的可疑执行,特别是由mmc.exe生成的带有.msc文件参数的进程。

- 来自脚本引擎或的mmc.exe的RWX内存分配。NET组件。

- 不寻常的。在JScript或VBScript等非标准脚本解释器中创建NET COM对象。

- 由于APDS XSS重定向,在INetCache文件夹中创建的临时HTML文件。

Elastic Security还在GitHub上发布了GrimResource指标的完整列表,并在报告中提供了YARA规则,以帮助捍卫者检测可疑的MSC文件。