勒索软件黑客组通过PuTTy、WinSCP恶意广告攻击Windows管理员

勒索软件操作针对Windows系统管理员,通过发布谷歌广告来推广Putty和WinSCP的虚假下载网站。

WinSCP和Putty是流行的Windows实用程序,WinSCP是SFTP客户端和FTP客户端,Putty是SSH客户端。

系统管理员通常在Windows网络上拥有更高的特权,这使得他们成为威胁行为者的宝贵目标,他们希望通过网络快速传播,窃取数据,并访问网络的域控制器以部署勒索软件。

Rapid7最近的一份报告称,搜索引擎活动在搜索下载winscp或下载腻子时会显示假腻子和WinSCP网站的广告。目前还不清楚这次活动是在谷歌还是必应上进行的。

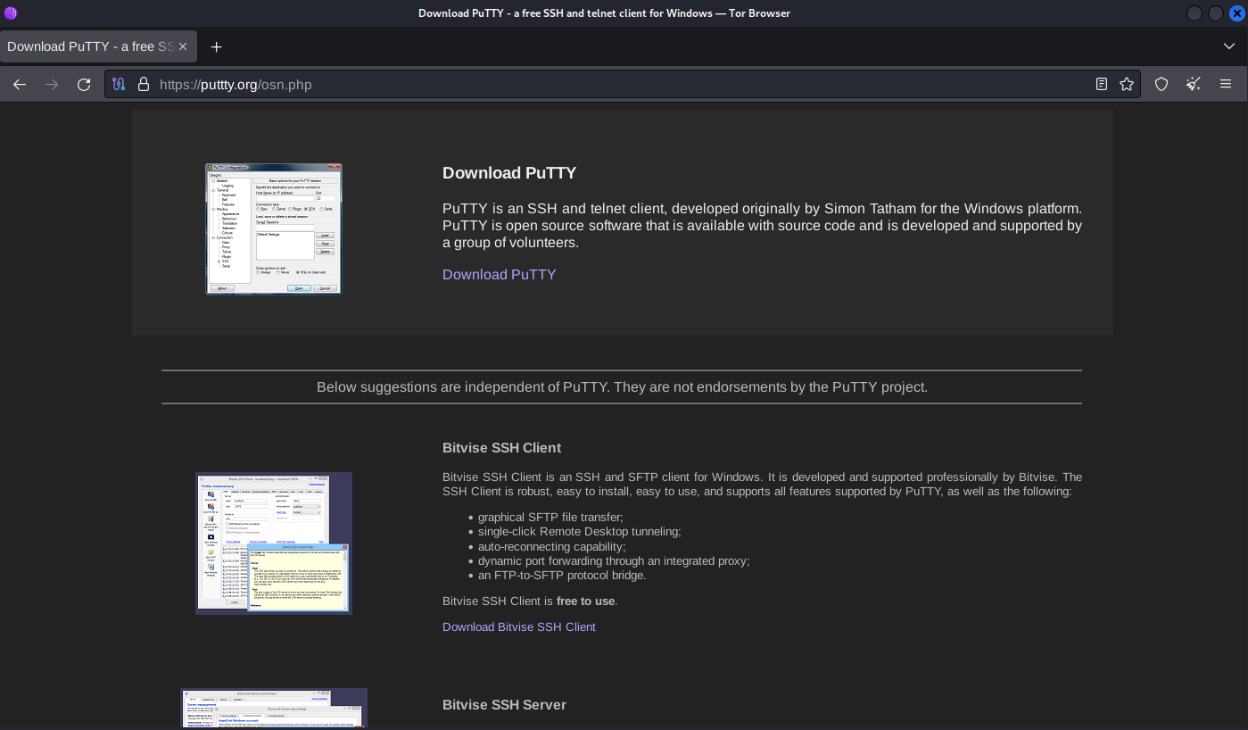

这些广告使用打字错误域名,如puutty.org、puutty[.]org、wnscp[.]net和vvinscp[.]net。

虽然这些网站冒充了WinSCP(winscp.net)的合法网站,但威胁者模仿了PuTTY(putty.org)的非附属网站,许多人认为这是真正的网站。PuTTY的官方网站实际上是https://www.chiark.greenend.org.uk/~sgtatham/putty/。

这些网站包括下载链接,点击后,会将您重定向到合法网站,或根据您是否被搜索引擎或活动中的其他网站推荐,从威胁行为者的服务器下载ZIP存档。

来源:Rapid7

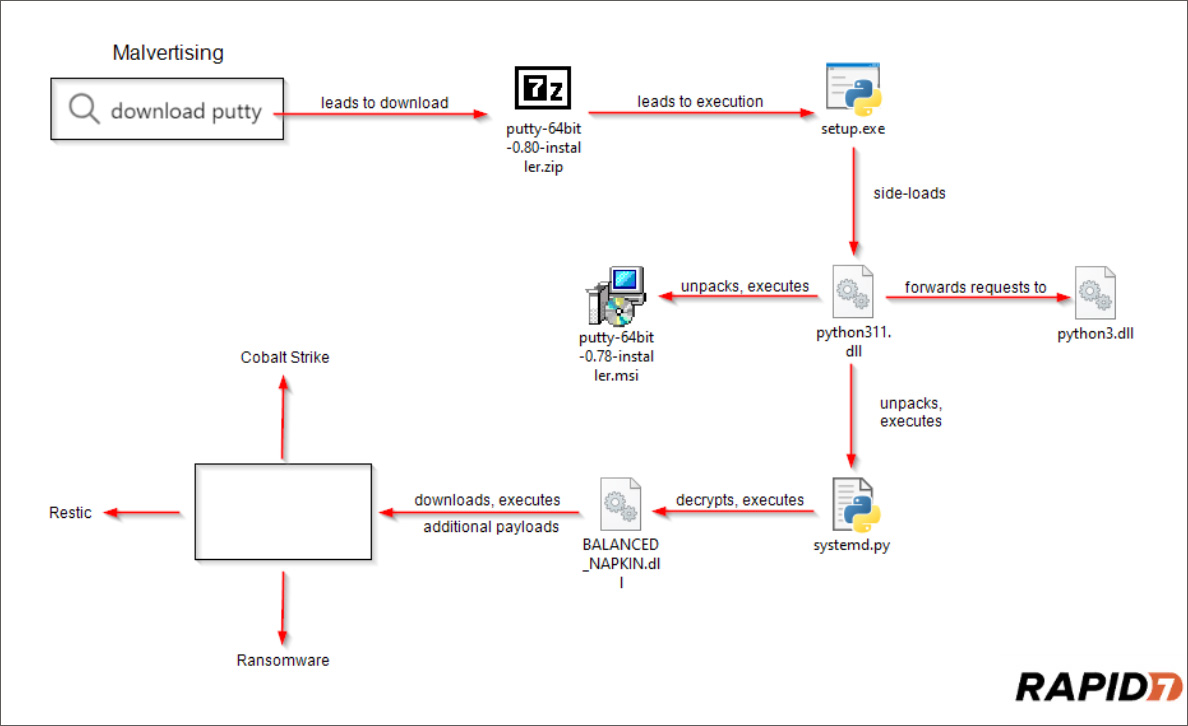

下载的ZIP存档包含一个Setup.exe可执行文件,这是一个重命名的Windows版Python(pythonw.exe)的合法可执行文件,以及一个恶意的python311.dll文件。

当pythonw.exe可执行文件启动时,它将尝试启动一个合法的python311.dll文件。然而,威胁行为者用加载的恶意版本取代了此DLL,而不是使用DLL侧加载。

当用户运行Setup.exe时,认为它正在安装PuTTY或WinSCP,它会加载恶意DLL,该DLL会提取并执行加密的Python脚本。

此脚本最终将安装Sliver开发后工具包,这是一个用于初始访问公司网络的流行工具。

Rapid7表示,威胁行为者使用Sliver远程降落进一步的有效载荷,包括Cobalt Strike信标。黑客利用这种访问权限泄露数据,并试图部署勒索软件加密器。

来源:Rapid7

虽然Rapid7分享了关于勒索软件的有限细节,但研究人员表示,该活动与Malwarebytes和Trend Micro看到的类似,它们部署了现已关闭的BlackCat/ALPHV勒索软件。

Rapid7的Tyler McGraw解释说,在最近的一起事件中,Rapid7观察到威胁行为者试图使用备份实用程序Restic泄露数据,然后部署勒索软件,这一尝试最终在执行期间被阻止。

Rapid7观察到的相关技术、战术和程序(TTP)让人想起趋势科技去年报道的过去的BlackCat/ALPHV活动。

在过去的几年里,搜索引擎广告已经成为一个巨大的问题,许多威胁行为者利用它们来推送恶意软件和网络钓鱼网站。

这些广告适用于流行程序,包括Keepass、CPU-Z、Notepad++、Grammarly、MSI Afterburner、Slack、Dashlane、7-Zip、CCleaner、VLC、Malwarebytes、Audacity、μTorrent、OBS、Ring、AnyDesk、Libre Office、Teamviewer、Thunderbird和Brave。

最近,一名威胁者推出了谷歌广告,其中包括加密交易平台Whales Market的合法URL。然而,该广告导致了一个包含cryptodrainer的钓鱼网站,以窃取访问者的加密货币。