网络犯罪分子利用虚假应用在亚洲移动网络中窃取数据并勒索用户

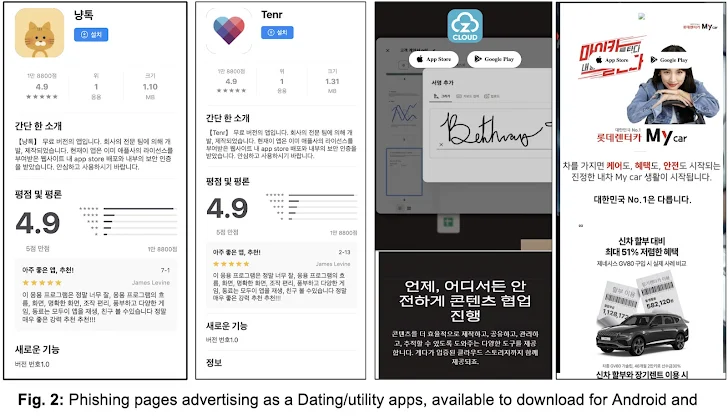

网络安全研究人员发现了一场新的、大规模的移动恶意软件活动,该活动针对安卓和 iOS 平台,使用虚假的约会、社交网络、云存储和汽车服务应用程序来窃取敏感个人数据。

这项跨平台威胁被 Zimperium zLabs 命名为 SarangTrap。韩国用户似乎是主要目标。

“这次大规模活动涉及超过 250 个恶意安卓应用程序和 80 多个恶意域名,所有这些都被伪装成合法的约会和社交媒体应用程序,”安全研究员 Rajat Goyal 表示 。

这些虚假域名模仿合法的应用商店列表页面,被用作诱饵,诱骗用户安装这些应用程序,导致联系人列表和图像的泄露,同时保持合法的假象。

一旦安装,这些安卓应用还会提示受害者输入邀请码,随后将其验证命令与控制(C2)服务器。接着,应用会请求敏感权限,以提供广告宣传的功能为借口,获取短信消息、联系人列表和文件访问权限。

将恶意行为的激活与邀请码结合,既巧妙又狡猾,因为它允许恶意软件逃避动态分析和杀毒扫描,并悄无声息地窃取数据。

该活动的 iOS 版本被发现诱使用户在其设备上安装欺骗性的移动配置文件,然后利用该配置文件来促进应用安装,以获取联系人、照片和照片库。

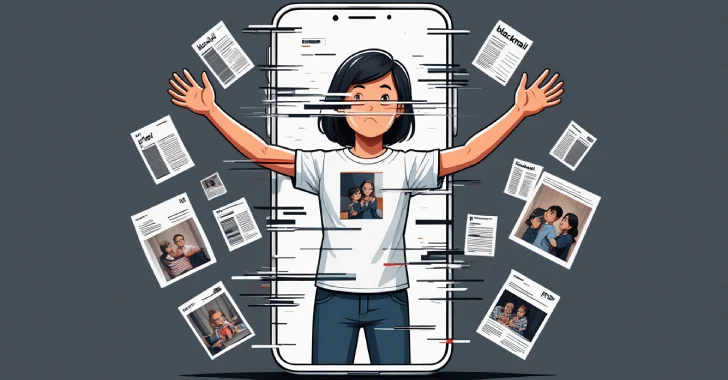

据称该活动正在积极开发中,新的恶意软件样本变种仅限于收集联系人、图像和设备信息发送到外部服务器。此外,有证据表明,该活动的攻击者已开始威胁受害者,扬言将个人视频分享给家人进行勒索。

“这个令人不安的故事并非孤立事件;它揭示了这些活动利用心理操控和社会工程策略来利用人们的情感脆弱性,” Goyal 说。

“受害者被承诺陪伴的虚假承诺诱骗安装恶意软件,结果发现自己陷入了一个监视、勒索和羞辱的循环中。”

这一披露是在另一场活动中发生的,该活动设置了 607 个中文域名来分发伪装成 Telegram 通讯应用的恶意应用程序文件(APK),通过网站上的二维码进行传播,并实时执行远程命令以启用数据窃取、监控和控制设备,使用 MediaPlayer API。

“该 APK 使用 v1 签名方案签名,使其容易受到安卓 5.0 至 8.0 上的 Janus 漏洞的影响,”BforeAI 表示 。”这个漏洞允许攻击者制作欺骗性应用程序。”

在制作恶意应用程序后,它将使用其原始 v1 签名重新打包。这种修改可以不被检测到,使得被攻陷的应用程序能够被安装而不引起怀疑。本质上,这使攻击者能够使应用程序更加危险,将其重新分发为 APK,并欺骗用户(尤其是在较旧设备上)安装它,同时完全绕过安全检查。

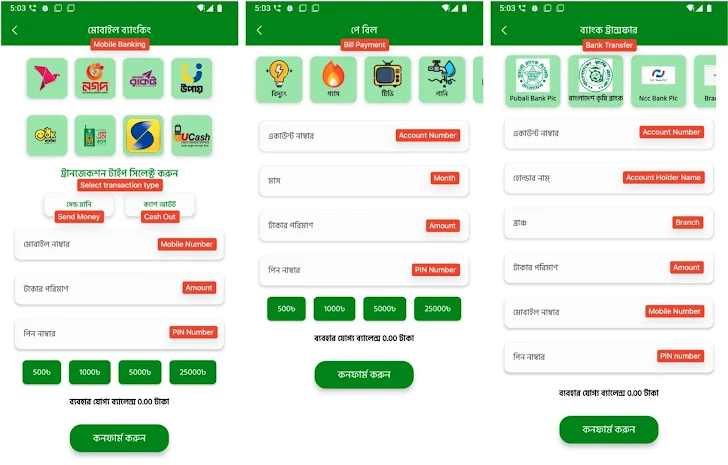

模仿受信任和受欢迎的在线平台已成为一个成功的攻击向量,例如针对印度银行客户和孟加拉语用户的 Android 活动,特别是居住在沙特阿拉伯、马来西亚和阿拉伯联合酋长国的大孟加拉国居民,恶意应用程序伪装成金融服务,通过钓鱼网站和 Facebook 页面分发。

这些应用程序设计用来欺骗用户输入他们的个人信息,作为所谓的账户创建过程的一部分,以及捕获他们在模拟移动货币转账、账单支付和银行转账的虚假交易界面中提供的数据。实际上,并没有进行任何实际交易。

虽然攻击技术并不新鲜,但该活动的文化针对性和持续活动反映出网络犯罪分子不断调整其策略以接触特定社区,麦咖啡实验室 研究员 Dexter Shin 表示。

该恶意软件通过冒充印度银行服务进行传播,利用 Firebase 进行 C2 操作,并利用钓鱼页面模拟真实用户界面以收集各种数据,包括借记卡详情和 SIM 信息。它还具备呼叫转移和远程呼叫功能。

另一个成为安卓恶意软件攻击目标的亚洲国家是越南,那里冒充金融机构和政府机构的钓鱼网站正在传播一种名为 RedHook 的新型银行木马。

“它通过 WebSocket 与命令与控制(C2)服务器通信,并支持超过 30 条远程命令,能够完全控制受感染的设备,”Cyble 表示。”代码片段,包括中文字符串,表明该软件由讲中文的威胁行为者或组织开发。”

RedHook 的一个显著特点是结合了键盘记录和远程访问木马(RAT)功能以进行凭证盗窃和金融欺诈。它还滥用 Android 的可访问性服务执行覆盖攻击,并利用 MediaProjection API 捕获屏幕内容。

尽管该活动是新的,但一个被泄露的 AWS S3 存储桶显示,威胁行为者上传了截图、伪造的银行模板、PDF 文档以及详细描述恶意软件行为的图片,这些内容可追溯到 2024 年 11 月 27 日。

该公司补充说:”RedHook 的发现突显了 Android 银行木马日益增长的复杂性,这些木马结合了网络钓鱼、远程访问和键盘记录功能来实施金融欺诈。” “通过利用合法的 Android API 并滥用辅助功能权限,RedHook 在保持隐蔽的同时,能够对感染设备获得深度控制,同时躲过了许多安全解决方案的检测。”

伪装成知名品牌的恶意安卓 APK,利用社会工程学和非正规分销渠道,被发现会窃取数据并劫持网络流量以获取收益,通常最终目的是模拟用户活动来虚增广告指标,或通过联盟营销渠道将用户引向非法收入生成。

除了包含针对沙盒和虚拟化环境的检测,这些应用还具有模块化设计,可随时启用高级功能。

它利用开源工具 ApkSignatureKillerEx 绕过 Android 的原生签名验证过程,允许将一个二级载荷(origin.apk)注入到应用程序的目录中,”安全专家表示。“这有效地将执行重定向到恶意代码,同时保留应用程序在操作系统和用户看来都是合法的、正确签名的软件包的外观。”

该活动尚未归因于任何已知的威胁行为者或组织,尽管使用广告欺诈策略表明可能与讲中文的犯罪团伙存在关联。

不仅如此。iVerify 的新研究表明,建立新的针对 Android 的活动可以像租用 PhantomOS 或 Nebula 等恶意软件即服务(MaaS)套件一样简单,每月支付订阅费,这进一步降低了网络犯罪的门槛。

其中一些工具包配备了 2FA 拦截功能、绕过杀毒软件的能力、静默安装应用、GPS 追踪,甚至还有针对特定品牌的钓鱼覆盖层等特性,研究员 Daniel Kelley 表示。这些平台配备了所需的一切,比如通过 Telegram 提供支持、后台基础设施,以及内置的绕过 Google Play Protect 的方法。

地下论坛还提供加密器和漏洞套件,这些工具使恶意软件能够避开监控,并利用社会工程学技术大规模传播感染。其中一种工具是 Android ADB Scanner,它会寻找开放的 Android 调试桥(ADB)端口,并在受害者不知情的情况下推送恶意 APK 文件。这项服务的价格约为 600 至 750 美元。

“在这个生态系统中,最有趣的发展或许是受感染设备的商品化,”凯利指出。”所谓的’安装’市场让网络犯罪分子可以批量购买已被攻陷的安卓设备。”

像 Valhalla 这样的市场会以费用为代价,提供在选定国家内被银行木马(如 ERMAC、Hook、Hydra 和 Octo)攻陷的设备。这种做法使攻击者无需自行分发恶意软件或感染设备。相反,他们只需获取一个现有的僵尸网络,即可执行他们选择的任何活动。

为减轻此类应用带来的风险,建议对需要异常权限或邀请码的应用保持谨慎,避免从不可信来源或非官方应用商店下载应用,并定期检查设备权限和已安装配置文件。