云存储提供商 Snowflake 数据泄露,165 家组织受影响

近日,据谷歌 Mandiant 发布的一份报告称,云存储提供商 Snowflake 的客户数据泄露事件迄今已造成约 165 家机构受到影响。

最初的说法是 Snowflake 的漏洞与云提供商自身的环境有关,Mandiant 调查证实了这一说法,即漏洞来自被泄露的客户凭据,其中许多凭据没有启用多因素身份验证。

最初的说法是 Snowflake 的漏洞与云提供商自身的环境有关,Mandiant 调查证实了这一说法,即漏洞来自被泄露的客户凭据,其中许多凭据没有启用多因素身份验证。

在这一数据泄露事件中,受攻击的知名企业包括 Ticketmaster、Advance Auto Parts、Santander 等。

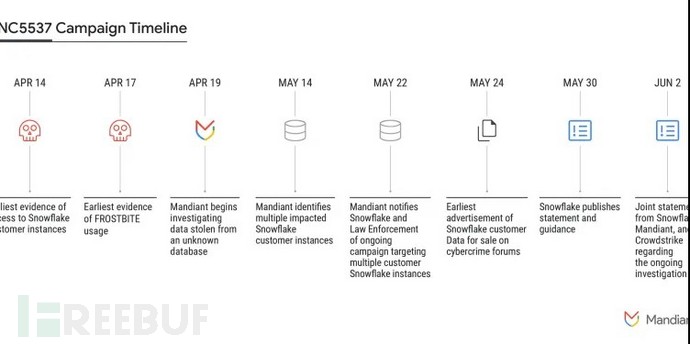

四月份发现 Snowflake 数据泄露事件

Mandiant 将此次漏洞归咎于 UNC5537,“这是一个出于经济动机的威胁行为者,涉嫌从 Snowflake 客户环境中窃取大量记录。UNC5537 正在使用窃取的客户凭据入侵 Snowflake 客户实例,并在网络犯罪论坛上发布出售受害者数据的广告,试图敲诈受害者。”

Mandiant 表示,该威胁组织总部位于北美,另有一名成员在土耳其。

“Mandiant 的调查显示,没有发现任何证据表明未经授权访问 Snowflake 客户账户源于 Snowflake 企业环境的泄露,”Mandiant的研究人员写道。“相反,Mandiant 所应对的每一起与此活动相关的事件都可追溯到客户凭据被泄露。”

Mandiant 在 4 月份首次发现了 Snowflake 数据泄露活动的证据,当时该公司 “收到了关于数据库记录的威胁情报,随后确定这些记录来自受害者的 Snowflake 实例。”

在随后的调查中,Mandiant 发现该组织的 Snowflake 实例已被一名威胁行为者利用之前通过信息窃取恶意软件窃取的凭证入侵。“Mandiant 说:”威胁行为者使用这些被盗凭证访问了客户的 Snowflake 实例,并最终窃取了有价值的数据。在入侵发生时,该账户没有启用多因素身份验证 (MFA)。“

黑客利用了信息窃取软件窃取的凭证

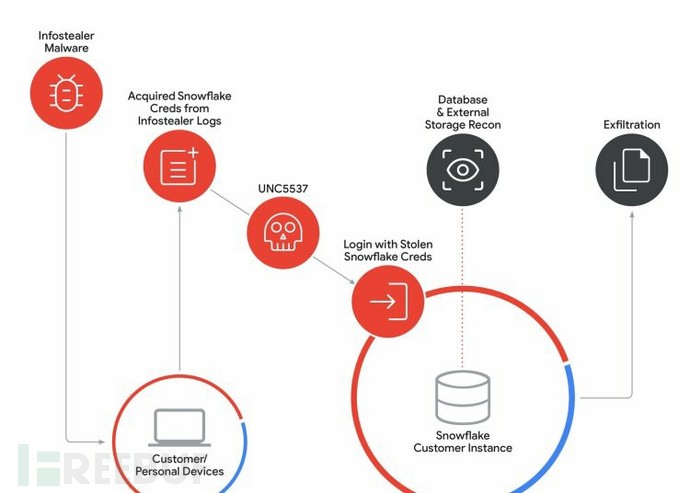

Mandiant 表示,迄今为止,其对被黑的 Snowflake 客户的调查发现,UNC5537 能够通过窃取的客户凭据获得访问权限,这些凭据 “主要是从感染非 Snowflake 所有系统的多个信息窃取恶意软件活动中获得的”。

其中一些信息窃取恶意软件感染最早可追溯到 2020 年,使用的信息窃取恶意软件变种包括 VIDAR、RISEPRO、REDLINE、RACOON STEALER、LUMMA 和 METASTEALER。

对 Snowflake 客户实例的初始访问通常是通过在 Windows Server 2022 上运行的本地基于 Web 的用户界面(SnowFlake UI 又名 SnowSight)或命令行界面 (CLI) 工具(SnowSQL)进行的。Mandiant 发现了利用名为 “rapeflake ”的攻击者实用程序进行的其他访问,Mandiant 将其追踪为 FROSTBITE。

雪花漏洞攻击路径(来源:Mandiant)

雪花漏洞攻击路径(来源:Mandiant)

除了缺乏 MFA 外,Mandiant 还表示,虽然已经过去了很长时间,但一些受影响的账户在凭证被盗后没有更新凭证。受影响的 Snowflake 实例也没有使用网络允许列表,只允许来自受信任位置的访问。

可疑 IP 地址列表可在 VirusTotal 上找到,Snowflake 还发布了详细的安全信息,包括入侵指标(IoC)。