黑客利用谷歌开展大规模的银行特洛伊木马

安全研究人员警告说,黑客滥用Google Cloud Run服务来分发大量银行特洛伊木马,如Astaroth、Mekotio和Ousaban。

Google Cloud Run允许用户部署前端和后端服务、网站或应用程序,处理工作负载,而无需管理基础设施或扩展。

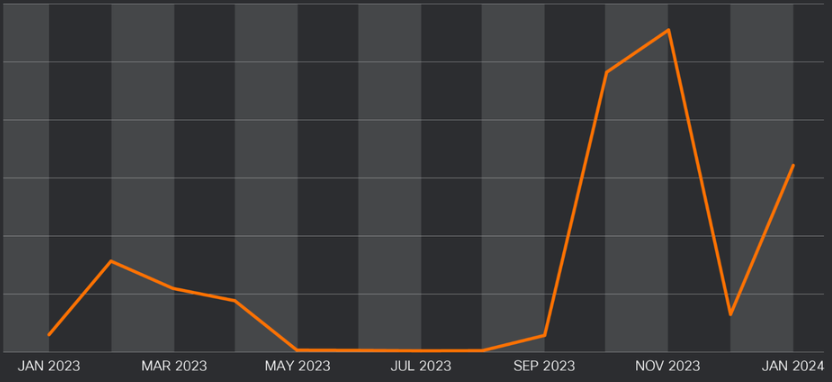

Cisco Talos研究人员观察到,从2023年9月开始,滥用谷歌的恶意软件分发服务大幅上升,当时巴西参与者发起了使用MSI安装程序文件来部署恶意软件有效负载的活动。

研究人员的报告指出,由于其成本效益和绕过标准安全块和过滤器的能力,Google Cloud Run最近对网络犯罪分子具有吸引力。

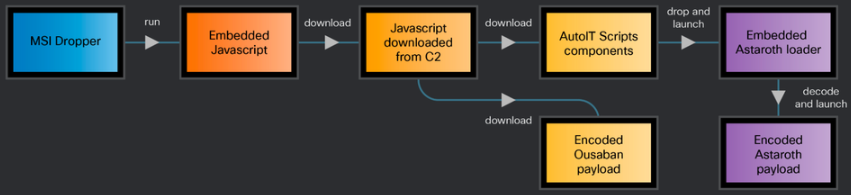

攻击链

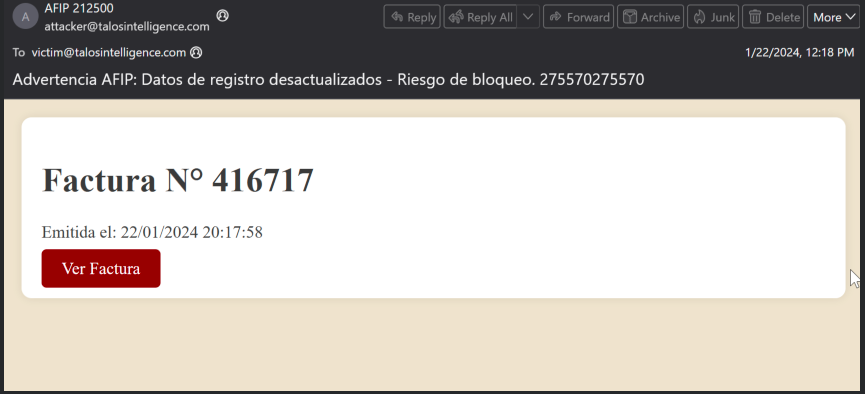

攻击始于向潜在受害者发送网络钓鱼电子邮件,这些电子邮件旨在作为发票、财务报表或地方政府和税务机构消息的合法通信。

研究人员表示,该活动中的大多数电子邮件都是西班牙语的,因为它们针对的是拉丁美洲国家,但也有使用语言的是意大利语的情况。

活动中使用的网络钓鱼电子邮件样本(思科)

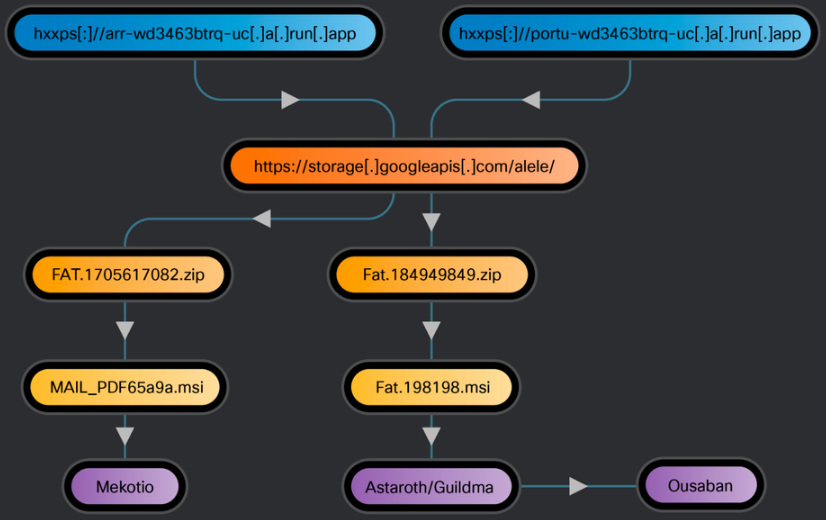

这些电子邮件带有链接,这些链接重定向到Google Cloud Run上托管的恶意网络服务。

在某些情况下,有效载荷是通过MSI文件交付的。在其他示例中,该服务发出302重定向到谷歌云存储位置,其中存储带有恶意MSI文件的ZIP存档。

当受害者执行恶意MSI文件时,新的组件和有效负载会下载并在系统上执行。

在观察到的情况下,第二阶段有效负载交付是通过滥用合法的Windows工具“BITSAdmin”来完成的。

最后,恶意软件通过在启动文件夹中添加LNK文件(“sysupdates.setup<random_string>.lnk”)来在受害者的系统上建立持久性,以在重新启动中生存,该文件被配置为执行执行感染脚本(“AutoIT”)的PowerShell命令。

Astaroth的执行链(思科)

恶意软件详细信息

滥用Google Cloud Run的活动涉及三个银行木马:Astaroth/Guildma、Mekotio和Ousaban。每个都旨在秘密渗透系统,建立持久性,并泄露可用于接管银行账户的敏感财务数据。

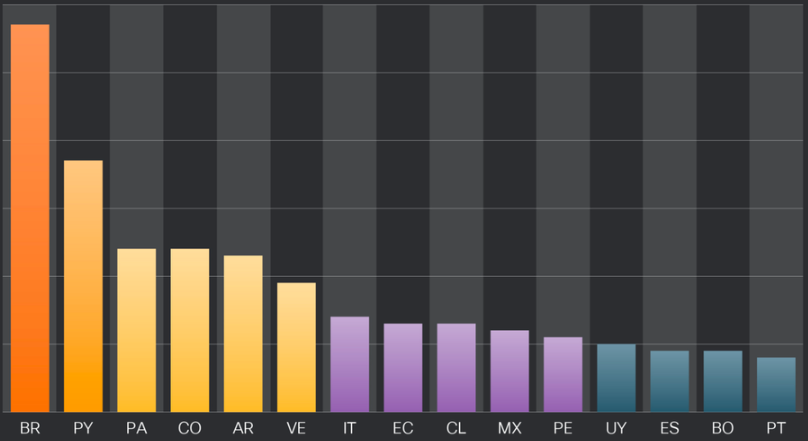

Astaroth配备了先进的规避技术。它最初专注于巴西受害者,但现在针对拉丁美洲15个国家的300多家金融机构。最近,该恶意软件开始收集加密货币交换服务的凭据。

Astaroth采用密钥记录、屏幕捕获和剪贴板监控,不仅窃取敏感数据,还拦截和操纵互联网流量以捕获银行凭证。

Astaroth(思科)所针对的银行机构

Mekotio也活跃了几年,专注于拉丁美洲地区。

它以窃取银行凭证、个人信息和进行欺诈交易而闻名。它还可以操纵网络浏览器将用户重定向到网络钓鱼网站。

最后,Ousaban是一个银行木马,能够使用虚假(即克隆)银行门户进行密钥记录、捕获屏幕截图和网络钓鱼银行凭据。

Cisco Talos指出,Ousaban是在Astaroth感染链的后期阶段交付的,这表明两个恶意软件家族的运营商或管理两者的单一威胁行为者之间存在潜在合作。

我们已经联系了谷歌,了解该公司计划如何应对这一威胁的细节,但到发布时间,我们还没有收到回复。(bleepingcomputer)