研究人员发现了全球僵尸网络活动的重大激增

安全研究人员发现,2023年12月至2024年1月第一周之间,全球僵尸网络活动显著增加,观察到的高峰超过一百万台设备。

Netscout ASERT在周五发布的一份咨询中解释说,在去年的典型日子里,大约有10,000台此类设备参与了恶意侦察扫描,高峰时达到20,000台。

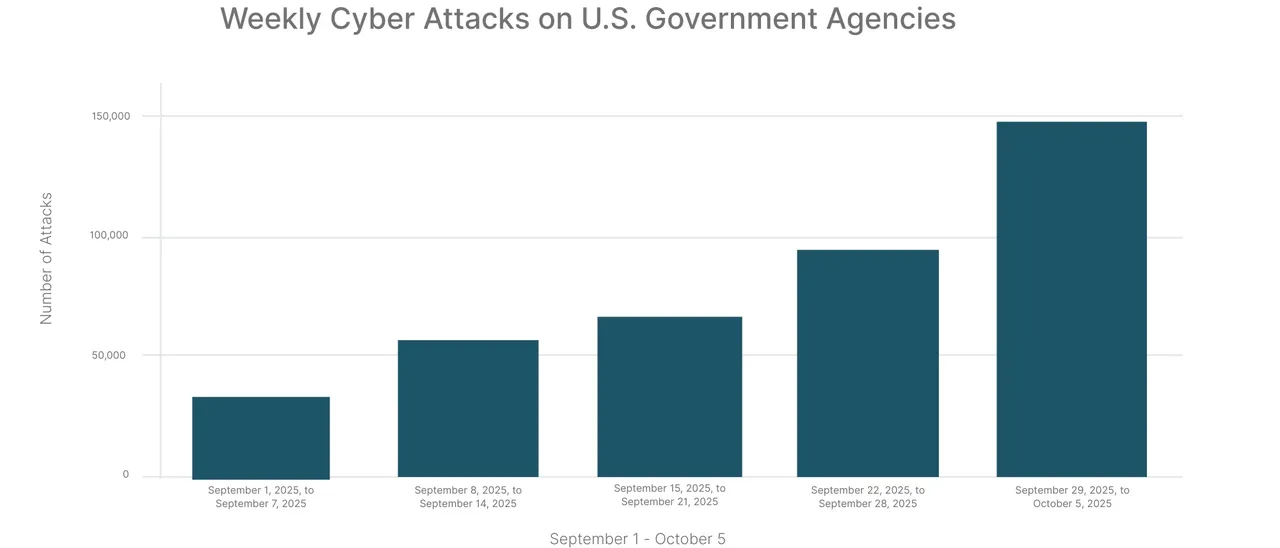

然而,在2023年12月8日,这一数字激增至35,144台设备,与正常情况明显不同。

检测发现,情况在12月20日升级,另一波高峰达到43,194台不同设备。随后的高峰发生在较短的间隔内,最终在12月29日创下纪录,涉及惊人的143,957台设备,几乎是通常水平的十倍。

令人不安的是,这种增加的活动持续存在,高峰在50,000到100,000台设备之间波动。

随着新年的开始,威胁的规模变得更加明显,1月5日和6日分别见证了超过一百万个不同设备的高峰 – 分别为1,294,416和1,134,999。1月8日的随后高峰为192,916,证实了这场网络攻击的持续强度。

更进一步的分析揭示,这次激增来自五个关键国家:美国、中国、越南、台湾和俄罗斯。

Netscout写道:“对活动的分析揭示出攻击者利用廉价或免费的云和托管服务器创建僵尸网络发射平台的增加。这些服务器通过试用、免费帐户或低成本帐户使用,提供匿名性和最小的开销来维护。”

利用这些新僵尸网络的对手专注于扫描全球互联网端口,特别是端口80、443、3389、5060、6881、8000、8080、8081、808和8888。此外,通过对端口636、993和6002的增加扫描,出现了潜在的电子邮件服务器利用的迹象。

“这些持续升高的水平表明云正被用作全球互联网的新武器化”,公告称。“强大的DDoS防护是对抗这些新僵尸网络威胁的必备。”