SuperCard X:通过 NFC 中继攻击窃取卡片安卓恶意软件

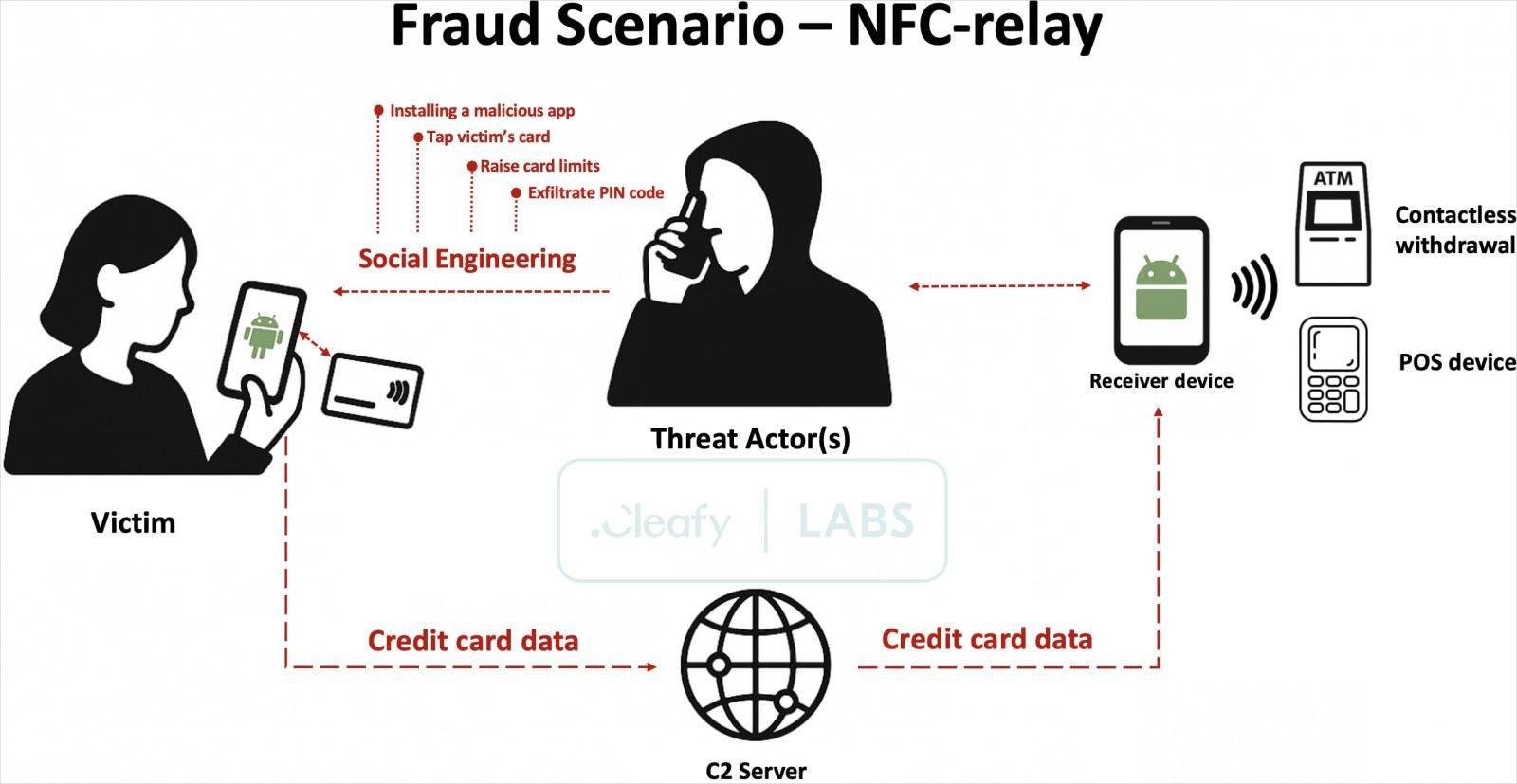

Cleafy 威胁情报团队揭露了一项新的、复杂的 Android 恶意软件活动,代号为“SuperCard X”,该活动采用了一种新颖的 NFC 中继技术,用于进行欺诈性金融交易。该活动使攻击者能够通过拦截和转发受感染设备上的 NFC 通信,授权销售点(POS)支付和自动取款机(ATM)取款。

SuperCard X 并非普通的银行木马。相反,它利用了一种新颖的 NFC 中继技术,允许攻击者通过“拦截和转发受感染设备上的 NFC 通信”,来“欺诈性地授权销售点(POS)支付和自动取款机(ATM)取款”。攻击从社会工程学开始:受害者通过短信或 WhatsApp 被诱骗安装看似无害的应用程序,然后被欺骗在受感染的智能手机上“触碰”他们的支付卡。

该活动以恶意软件即服务(MaaS)的形式分发,在中国说唱的犯罪论坛上宣传。Cleafy 团队指出,“初步分析表明,攻击者正在利用一种宣传为 SuperCard X 的中国说唱恶意软件即服务(MaaS)平台。”其代码库与之前记录的 NGate 恶意软件重叠,暗示着一个不断发展和共享的 NFC 黑客工具生态系统。

攻击从社会工程学策略开始,受害者被欺骗安装恶意应用程序。一旦安装,恶意软件会提示用户在受感染的手机上“轻触”他们的支付卡。这使得恶意软件能够捕获并转发卡片与设备之间的 NFC 通信。

- 欺骗性信息:诈骗者通过短信或 WhatsApp 警报启动骗局,伪装成银行安全通知,关于可疑支付。

- 以电话为导向的攻击交付(TOAD):鼓励受害者拨打一个号码,那里有说服力的社会工程师诱使受害者提供卡 PIN 码,甚至指导他们取消卡消费限额。

- 恶意应用程序安装:攻击者说服受害者下载一个恶意应用程序,伪装成安全或验证工具,其中包含 SuperCard X 有效载荷。

- NFC 数据捕获:受害者被要求“验证”他们的卡片,通过将其轻触到手机上,此时恶意软件会拦截并将 NFC 数据转发到攻击者的设备。

- 欺诈交易:攻击者使用第二个由攻击者控制的设备执行未经授权的 POS 支付或 ATM 取款。

报告解释称,“SuperCard X 恶意软件随后静默捕获通过 NFC 传输的卡片详情。这些数据实时被拦截并通过命令与控制(C2)基础设施转发到第二个由攻击者控制的 Android 设备。”使用这种方法,“欺诈者可以执行未经授权的交易……通常涉及 POS 终端的无接触支付,或者更令人担忧的是,在 ATM 上的无接触现金取款。”

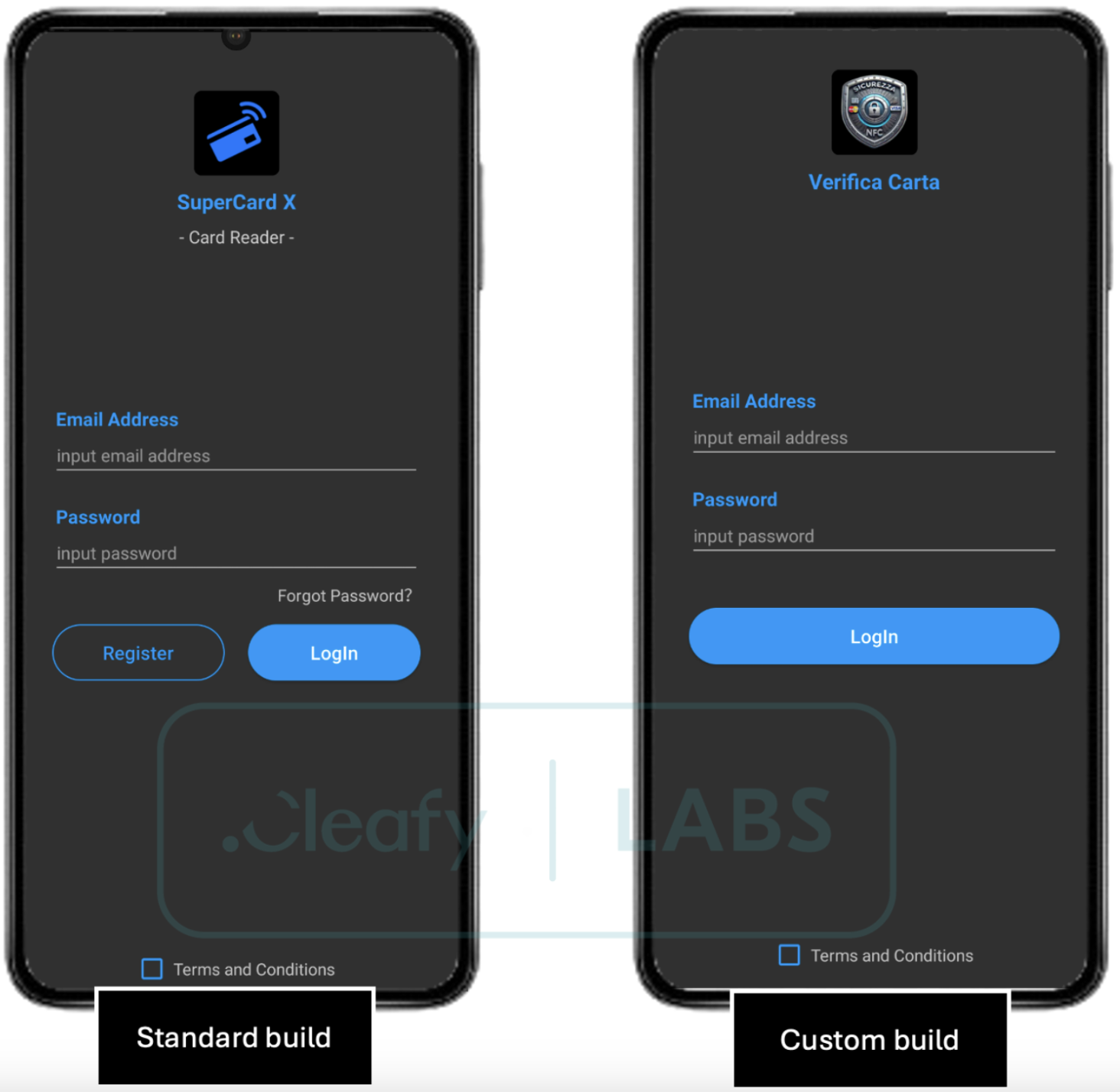

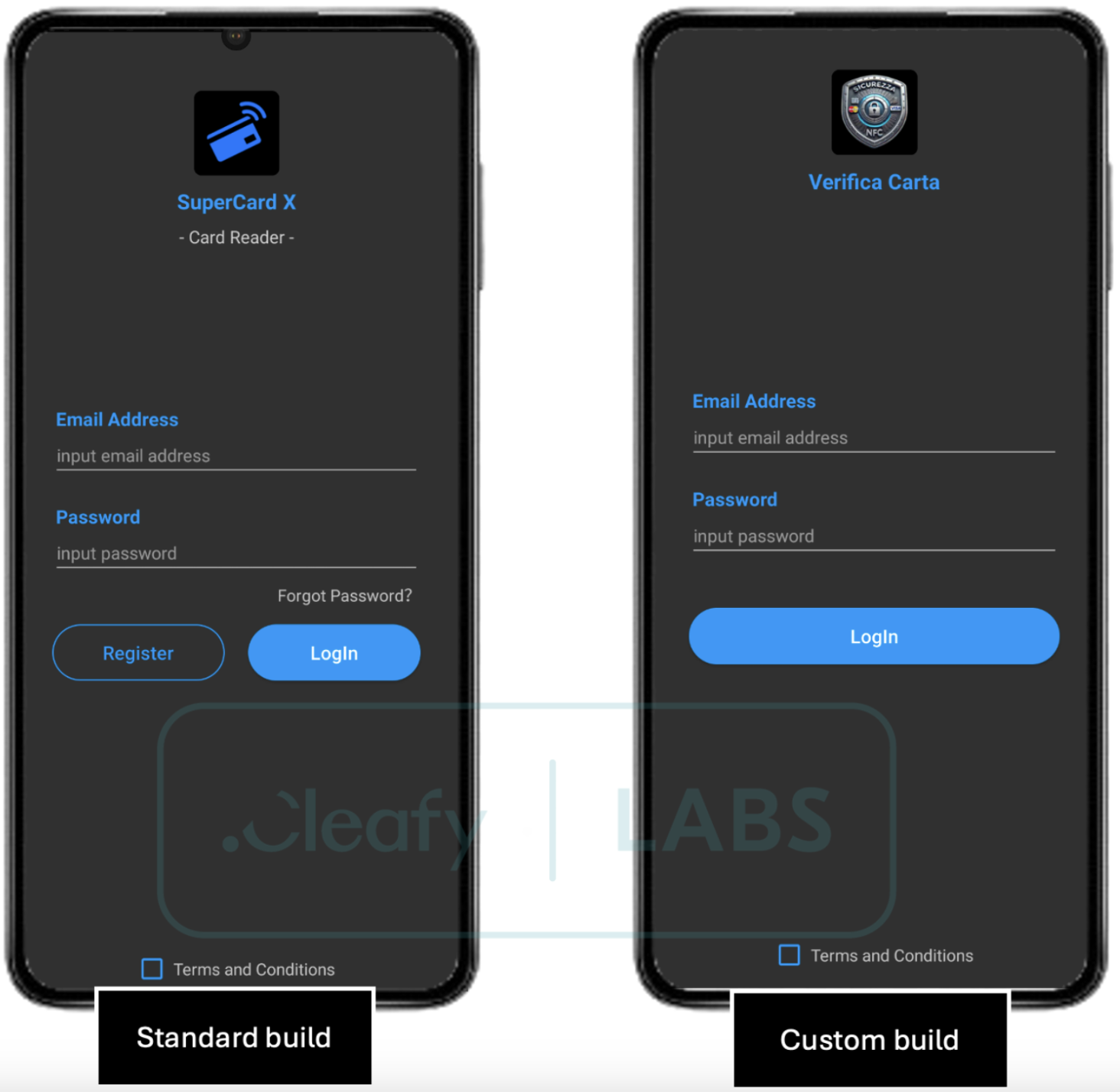

Cleafy 的研究发现,联盟可以针对不同地区部署定制版的 SuperCard X。例如,“在这些特定的意大利活动样本中观察到的一个关键定制是移除‘注册’按钮”,为受害者预先创建账户并简化攻击流程。使用良性图标和移除对 MaaS 平台的明显提及进一步掩盖了恶意软件的真实性质。

鉴于 MaaS 分发模式的广泛影响潜力,Cleafy 强烈建议银行机构和发卡机构对这些新兴攻击场景保持高度警惕。