Winnti 黑客针对其他威胁行为者使用新的 Glutton PHP 后门

中国 Winnti 黑客组织正在使用名为“Glutton”的新 PHP 后门对中国和美国的组织以及其他网络犯罪分子进行攻击。

中国安全公司 QAX 的 XLab 在 2024 年 4 月下旬发现了新的 PHP 恶意软件,但其部署证据以及其他文件可追溯到 2023 年 12 月。

XLab 表示,虽然 Glutton 是一种高级后门,但在隐匿和加密方面存在明显弱点,这可能表明它处于早期开发阶段。

Winnti,也称为 APT41,是一个臭名昭著的中国政府支持的黑客组织,以网络间谍活动和金融盗窃活动而闻名。

自 2012 年出现在舞台上以来,该组织一直针对游戏、制药和电信行业的组织,同时它也攻击了政治组织和政府机构。

新饕餮后门

贪婪是一种基于 ELF 的模块化后门,为 Winnti 黑客提供灵活性和隐蔽性,使他们能够激活特定组件以进行定制攻击。

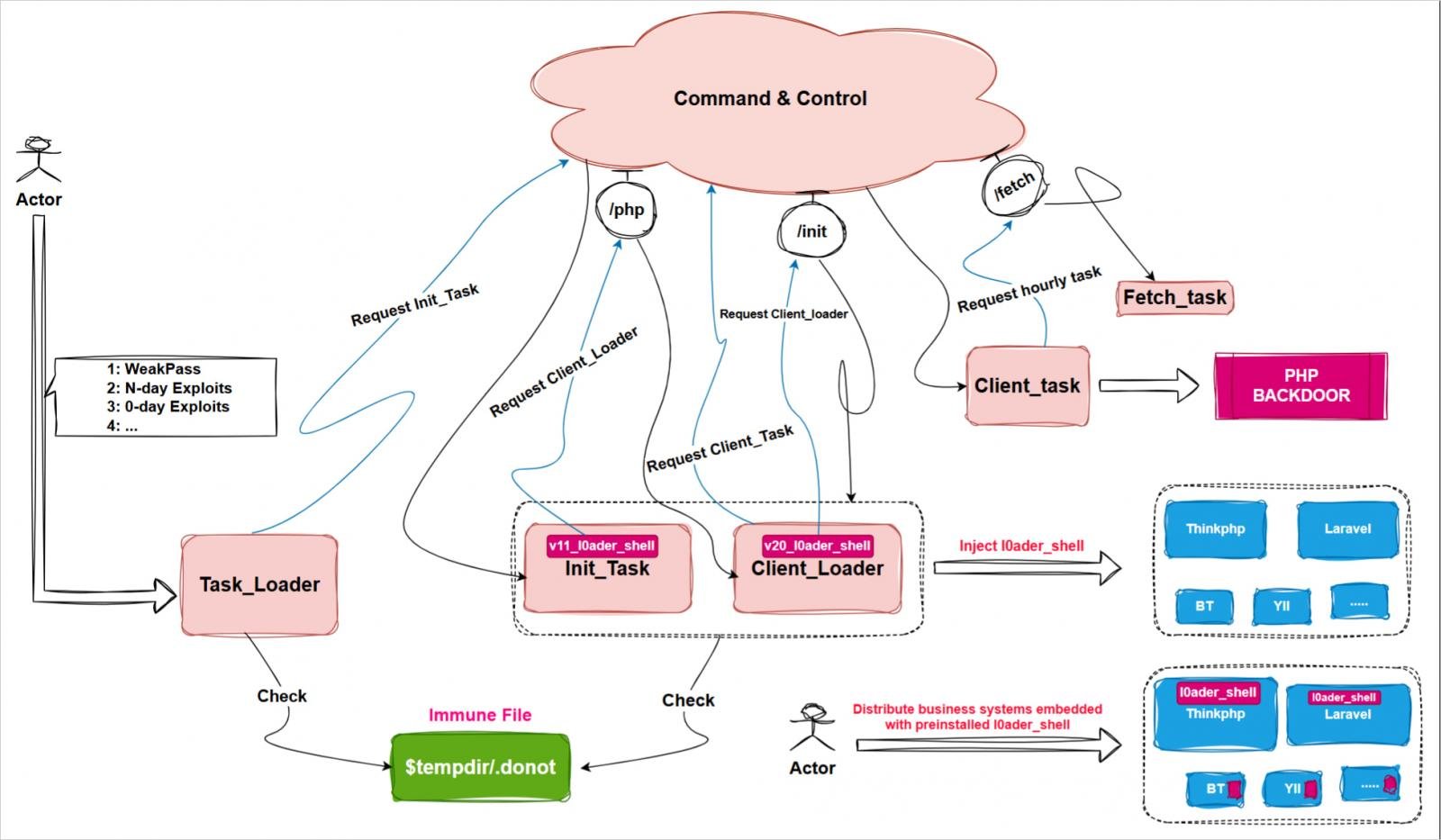

其核心组件包括“task_loader”,用于确定环境;“init_task”,用于安装后门;“client_loader”,用于引入混淆;以及“client_task”,用于操作 PHP 后门并与命令与控制(C2)服务器通信。

这些有效载荷高度模块化,能够独立运行或通过 task_loader 顺序执行,形成一个全面的攻击框架,XLab 解释道。

所有代码执行都在 PHP 或 PHP-FPM(FastCGI)进程中发生,确保没有文件负载被留下,从而实现隐秘的足迹。

后门伪装成“php-fpm”进程,通过动态内存执行实现无文件执行,并将恶意代码(’l0ader_shell’)注入到 ThinkPHP、Yii、Laravel 和 Dedecms 框架的 PHP 文件中。

Glutton 修改系统文件如’/etc/init.d/network’以在重启之间建立持续性,也可以修改 Baota 面板文件以维持立足点和窃取凭证和配置。

除了宝塔,恶意软件还可以从文件系统中窃取系统信息和数据。

概览:Winnti 的 Glutton 活动 来源:XLab

概览:Winnti 的 Glutton 活动 来源:XLab

Glutton 支持从 C2 服务器接收的 22 条命令,这些命令指示以下操作:

- 创建、读取、写入、删除和修改文件

- 执行 shell 命令

- 评估 PHP 代码

- 扫描系统目录

- 检索主机元数据

- 在 TCP 和 UDP 连接之间切换

- 更新 C2 配置

针对其他网络犯罪分子

XLab 表示 Winnti 已在中国和美国的靶标上部署了 Glutton,主要针对 IT 服务、社会保障机构和 Web 应用开发者。

已识别的暴食症患者 来源:XLab

已识别的暴食症患者 来源:XLab

代码注入被用于针对流行的用于 Web 开发的 PHP 框架,常见于业务关键应用中,包括 ThinkPHP、Yii、Laravel 和 Dedecms。

宝塔网页面板,作为中国流行的服务器管理工具,也受到攻击,因为它通常用于管理敏感数据,包括 MySQL 数据库。

威胁行为者也在积极使用 Glutton 来主动猎捕其他黑客,将其嵌入在 Timibbs 等网络犯罪论坛上销售的软件包中。这些被木马化的软件包模仿赌博和游戏系统、虚假加密货币交易所和点击农场平台。

一旦网络犯罪分子的系统被感染,Glutton 会部署“HackBrowserData”工具从网络浏览器中提取敏感信息,例如密码、Cookies、信用卡、下载历史和浏览历史。

我们假设 HackBrowserData 是作为“黑吃黑”策略的一部分部署的,XLabs 解释道。

當網絡犯罪分子嘗試在本地調試或修改被植入後門的業務系統時,Glutton 的運營者部署 HackBrowserData 從網絡犯罪分子自身盜取高價值敏感信息。這創造了一個遞迴攻擊鏈,利用攻擊者的自身活動對抗他們。

XLabs 分享了与 Winnti 活动相关的指标,该活动已进行一年多。然而,初始访问向量仍然未知。